Web-Shell-Angriffe als neue Top-Bedrohung

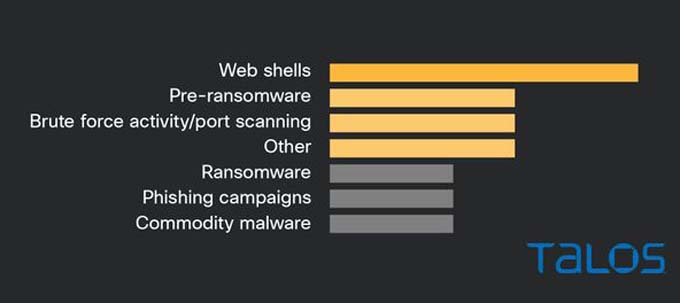

Die Zahl von Angriffen über Web-Shells ist in den ersten drei Monaten 2023 überdurchschnittlich stark angestiegen. Laut Analysen von Cisco Talos war diese Angriffsform für ein Viertel aller Vorfälle verantwortlich, die das Incident Response Team im ersten Quartal 2023 untersucht hat.

Das Threat-Intelligence-Unternehmen Cisco Talos hat seine vierteljährliche Analyse zur Bedrohungslage für das erste Quartal 2023 veröffentlicht. Demnach waren öffentlich zugängliche Web-Applikationen ein Hauptziel der Bedrohungsakteure in diesem Zeitraum. Nahezu die Hälfte aller Angriffe (45 %) nutzen solche Anwendungen als initialen Vektor, um sich Zugang zu Systemen zu verschaffen. Gegenüber dem Vorquartal entspricht dies einem Anstieg von 15 %. Bei vielen dieser Angriffe kamen Web-Shells zum Einsatz, die Server kompromittierten, die über das Internet zugänglich waren. Generell gesprochen handelt es sich bei einer Web-Shell um ein schädliches Skript, das sich als legitime Datei ausgibt und so eine Hintertür zum Webserver öffnet. Web-Shells werden in der Regel nach einer bereits erfolgreichen Infiltration für weitere Attacken «hinterlassen». Laut den Talos-Forschern profitierten Angreifer von der Tatsache, dass viele Nutzerkonten von Web-Applikationen nur mit schwachen Passwörtern oder Single-Factor-Authentifizierung geschützt waren.

Gestärkte Ransomware-Abwehr vereitelte grössere Erfolge

Die Bedrohung durch Ransomware ist weiterhin hoch. Auch wenn Cisco Talos im ersten Quartal 2023 einen generellen Rückgang erfolgreicher Erpressungsfälle beobachten konnte, bleiben Ransomware-Aktivitäten insgesamt hoch. Sogenannten «Pre-Ransomware»-Aktivitäten machten circa ein Fünftel aller Attacken aus, sodass in den nächsten Monaten wieder mit einem Anstieg der erfolgreichen Angriffe gerechnet werden kann. Viele der vorbereitenden Angriffsmassnahmen konnte Cisco Talos bekannten Ransomware-Gruppen wie Vice Society zuordnen. Nach Einschätzung der Forscher hat das schnelle Eingreifen der Security-Teams der Opferunternehmen dazu beigetragen, Angriffe einzudämmen, bevor die Verschlüsselung stattfinden konnte. Im ersten Quartal 2023 war vor allem das Gesundheitswesen Ziel der Kriminellen, dicht gefolgt vom Einzelhandel, der Immobilienbranche und dem Gastgewerbe.

OneNote-Dokumente als Waffe

Bereits im letzten Jahr war sogenannte «Commodity Malware» auf dem Vormarsch. Sie ist weit verbreitet und kann gekauft oder kostenlos heruntergeladen werden. Commodity Malware ist in der Regel nicht angepasst und wird von Bedrohungsakteuren in verschiedenen Stadien ihrer Aktivitäten genutzt. Im ersten Quartal 2023 traten nun die bereits zuvor gesichteten Commodity Loader wie Qakbot wieder verstärkt in Erscheinung. Qakbot nutzte dabei häufig bösartige OneNote-Dokumente. Der Einsatz bösartiger OneNote-Anhänge konnte auch bei anderen Angriffsversuchen beobachtet werden. Bedrohungsakteure, so die Analyse von Talos, experimentieren also weiterhin mit Dateitypen, die nicht auf Makros angewiesen sind. Microsoft hatte im Juli 2022 damit begonnen, Makros in seinen Anwendungen standardmässig zu deaktivieren. Auch andere Applikationen, die andere Dateien in sich führen und verwalten, sind betroffen.

Weitere Ergebnisse

Das erste Quartal 2023 brachte weitere Erkenntnisse. So waren bei dreissig Prozent der beobachteten Angriffsfälle die Multi-Faktor-Authentifizierung (MFA) entweder gar nicht oder nur für einige wenige Konten und kritische Dienste aktiviert. Ferner kam das Open-Source-Toolkit Mimikatz in diesem Quartal bei fast 60 Prozent der Ransomware- und Pre-Ransomware-Einsätze zum Einsatz. Mimikatz ist ein weit verbreitetes Post-Exploitation-Tool, mit dem Anmelde-IDs, Kennwörter und Authentifizierungs-Token von kompromittierten Windows-Systemen gestohlen werden.

Doch es gibt auch erfreulichere Nachrichten: Aktuelle Erfolge der Strafverfolgungsbehörden zur Zerschlagung grosser Ransomware-Banden (z.B. Hive) zeigen Wirkung. Allerdings schafft dies Raum für neue Familien oder die Bildung neuer Partnerschaften. So trat mit Daixin Ransomware in Q1/2023 eine neue Ransomware-as-a-Service (RaaS)-Familie in Erscheinung.

Quelle: Cisco