Comment éviter les fuites de données

De nombreuses entreprises ont du mal à garder le contrôle de leurs données, surtout depuis que les collaborateurs travaillent de plus en plus à distance et utilisent différents services de cloud et outils d'intelligence artificielle. La prévention des pertes de données (DLP) peut empêcher la fuite d'informations sensibles, mais sa mise en œuvre est considérée comme complexe et chronophage.

Les volumes de données dans les entreprises augmentent, et avec eux les défis liés à la protection des données. En effet, celles-ci ne se trouvent plus principalement sur des serveurs internes bien sécurisés, mais circulent constamment entre les terminaux à l'intérieur et à l'extérieur du réseau de l'entreprise, les infrastructures locales et les nuages ainsi que les nouveaux outils d'intelligence artificielle. Les concepts de sécurité classiques ne peuvent pas faire face à cette diversité et à cette dynamique - les entreprises doivent placer les données elles-mêmes au centre de leurs préoccupations et réglementer en détail ce qui peut et ne peut pas être fait avec elles. Les solutions de prévention des pertes de données (DLP) y contribuent. Selon l'expérience du prestataire de services de sécurité informatique Forcepoint, la procédure suivante a fait ses preuves lors de leur introduction :

- Étape 1 : Définir les objectifs et les cas d'utilisation

Les entreprises doivent d'abord clarifier les objectifs qu'elles souhaitent atteindre en introduisant une solution DLP : S'agit-il de protéger une propriété intellectuelle de valeur ou des exigences réglementaires, par exemple en matière de protection des données ? S'agit-il de créer une base sécurisée pour des modèles de travail hybrides ou l'introduction de nouveaux services en nuage et d'outils d'intelligence artificielle qui ne doivent pas entraîner de fuites de données est-elle au premier plan ? Sur cette base, les entreprises peuvent établir un profil de risque qui comprend notamment les différents types de données à protéger, les canaux par lesquels elles peuvent s'écouler et les conséquences d'une fuite de données. - Étape 2 : Mettre en place un plan de mise en œuvre

Une fois que l'on a déterminé quelles données et quels canaux doivent être protégés, il est possible de définir une feuille de route pour l'introduction de la DLP. Pour ce faire, les entreprises doivent faire monter à bord toutes les parties prenantes et clarifier les responsabilités, par exemple qui s'occupe de l'installation et de l'intégration dans l'infrastructure existante, qui optimise les politiques et qui se charge du traitement des incidents. Ensemble, ils peuvent ensuite élaborer un calendrier qui tient compte des ressources humaines disponibles et qui laisse également du temps pour les tests. - Étape 3 : Définir des politiques et des flux de travail

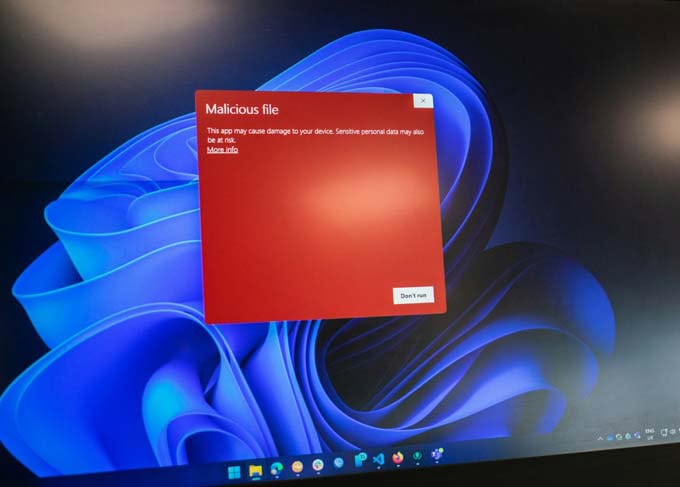

Une fois les préparatifs de gestion de projet terminés, il est possible d'élaborer les directives que la solution DLP devra ensuite appliquer. Pour ce faire, il convient de faire appel à des experts des domaines spécialisés qui aident à évaluer les conséquences d'une perte ou d'un vol de données. Sur cette base, des actions peuvent être définies pour les activités telles que l'envoi de données par e-mail ou le téléchargement vers le cloud. Pour les données non critiques, une journalisation est généralement suffisante, pour les autres données, un avertissement, un processus de validation ou un blocage de l'action est possible en fonction du canal et de la criticité. Il est également possible de forcer le cryptage, par exemple lors de l'enregistrement de documents sur des clés USB. Il est important que les actions soient lancées de manière aussi automatisée que possible afin de décharger l'équipe de sécurité et d'éviter les retards pour les utilisateurs. Seuls les événements aux conséquences inconnues devraient nécessiter une intervention manuelle : Les flux de travail correspondants - Qui examine l'incident ? Qui décide des mesures à prendre ? - sont également définis à ce stade du projet. - Étape 4 : Introduire le DLP et l'utiliser pour le monitoring

Vient ensuite l'installation et la configuration proprement dites de la solution DLP. Avant de l'armer complètement et d'appliquer les politiques, elle doit être utilisée de manière passive, uniquement pour la surveillance. Cela permet aux entreprises d'avoir un aperçu de tous les mouvements de données et de l'impact potentiel de leurs politiques. Si celles-ci s'avèrent trop restrictives, elles peuvent encore procéder à des ajustements. Seules les directives concernant des activités hautement critiques, comme le téléchargement massif de données vers des cibles suspectes sur Internet, devraient être effectivement appliquées à ce stade. En outre, il est souvent judicieux de ne pas commencer tout de suite le déploiement de la DLP à l'échelle de l'entreprise, mais de commencer par un canal comme le courrier électronique ou le cloud, par un service spécialisé ou par une région. - Étape 5 : Commencer à appliquer les politiques

Une fois que les politiques ont été affinées, elles peuvent être appliquées - là encore, il est recommandé de procéder par étapes, en commençant par exemple par les données et les canaux les plus critiques. Il est toutefois recommandé de continuer à surveiller de près les activités légitimes des employés et d'adapter rapidement les politiques si nécessaire. L'idéal est en outre que la solution DLP ne mise pas sur des directives rigides, mais tienne compte du contexte des activités et modifie les directives en fonction du risque. En effet, c'est souvent le contexte qui révèle si une action est inoffensive ou critique pour la sécurité, par exemple parce que l'utilisateur accède à des données à des heures ou à des endroits inhabituels ou qu'il télécharge soudainement des quantités de données nettement plus importantes que dans son travail quotidien. - Étape 6 : Effectuer des optimisations

Une fois la mise en œuvre de la DLP terminée, il est temps de procéder à des analyses et à des optimisations. Si, par exemple, certains modèles de comportement à risque apparaissent au sein du personnel, les entreprises peuvent mettre en place des formations ciblées à ce sujet. En outre, l'efficacité des directives devrait être contrôlée en permanence. En fin de compte, la sécurité des données, tout comme la mise en œuvre du DLP, n'est pas une action unique qui se termine un jour, mais doit être optimisée en permanence pour tenir compte des nouvelles technologies, des nouveaux outils, des nouveaux types de données et des nouvelles menaces. - Étape 7 : Déployer le DLP à l'échelle de l'entreprise

L'introduction de la DLP se termine par l'extension de la protection aux types de données et aux canaux restants qui n'ont pas encore été pris en compte lors des étapes 4 et 5. Si une solution DLP moderne est utilisée, les politiques existantes peuvent facilement être appliquées à d'autres canaux, ce qui rend l'effort gérable. Le cas échéant, les politiques existantes peuvent également être répliquées et adaptées si un canal présente des exigences particulières. - Étape 8 : Étendre le DLP au DPSM

L'extension d'une solution DLP en une gestion complète de la posture de sécurité des données (DSPM) peut améliorer considérablement l'efficacité des politiques. La DSPM offre des fonctions de découverte et de classification automatiques des données, ce qui évite aux entreprises de passer à côté d'un ensemble de données et réduit les efforts manuels. En outre, DSPM permet de détecter et d'éliminer les autorisations excessives pour les fichiers et de réduire ainsi davantage le risque de violations de la sécurité. Il facilite ainsi la mise en œuvre des principes du moindre privilège. Enfin, un DSPM identifie également les données redondantes, obsolètes ou superflues qui peuvent être supprimées afin de réduire les coûts de stockage.

"Un déploiement DLP n'est pas un projet colossal comme le craignent de nombreuses entreprises", souligne Fabian Glöser, Team Lead Sales Engineering Nordics, Central & Eastern Europe chez Forcepoint. "Une procédure structurée permet d'optimiser l'utilisation des ressources humaines et de ne pas perdre de vue les objectifs du projet. Les solutions DLP et DSPM modernes utilisent en outre l'IA pour la classification des données et apportent un ensemble de directives prêtes à l'emploi, ce qui réduit de manière significative les efforts manuels. Dans de nombreux projets, nous avons terminé la découverte et la classification des données après seulement deux à quatre semaines, nous savons ce qu'il advient des données sensibles et nous pouvons appliquer les premières politiques spécifiques à l'entreprise".

Source et informations complémentaires : Forcepoint