KI gefährdet und schützt Identitäten – gleichzeitig

Künstliche Intelligenz ist ein zweischneidiges Schwert – das zeigt die neue Cisco DUO-Studie «2025 State of Identity Security», für die unter anderem 325 IT- und Sicherheitsverantwortliche in Europa befragt wurden.

Das Kernergebnis der DUO-Studie: KI-basiertes Phishing ist laut 34 % der befragten Führungskräfte eine der grössten Bedrohungen für Identitäten im Jahr 2025. Gleichzeitig modernisiert KI aber auch den Identitätsschutz. 87 % der Unternehmen in Europa führen entsprechende Sicherheitslösungen in ihre Unternehmensnetzwerke ein, um KI-basierte Angriffe abzuwehren.

Risiken für Identitätssicherheit signifikant

Obwohl Führungskräfte die Bedeutung der Identitätssicherheit kennen, gibt es grosse Lücken in Bezug auf Vertrauen und Umsetzung. Laut der Studie glaubt nur ein Drittel (34 %) der europäischen Führungskräfte, dass ihr aktueller Identitätsanbieter (IdP) Angriffe auf Identitäten verhindern kann. Dies liegt unter anderem an komplexen Systemen und mangelnder Transparenz bei möglichen Schwachstellen.

Ganze 96 % der Führungskräfte sagen, dass eine komplexe Identitätsinfrastruktur ihre Sicherheit insgesamt beeinträchtigt. Zudem geben 88 % zu, dass sie keinen vollständigen Überblick über die Identitätsrisiken in ihrem Unternehmen haben. Kein Wunder: Im Durchschnitt verwenden IT- und Sicherheitsteams fünf Tools, um ein Identitätsproblem zu lösen.

Die Folgen können kostspielig sein. Knapp die Hälfte (48 %) der EntscheiderInnen berichtet von finanziellen Verlusten aufgrund von Identitätsdiebstahl. Als Reaktion auf diese Gefahr haben bereits 76 % ihre Investitionen in Identitätssicherheit für 2025 erhöht.

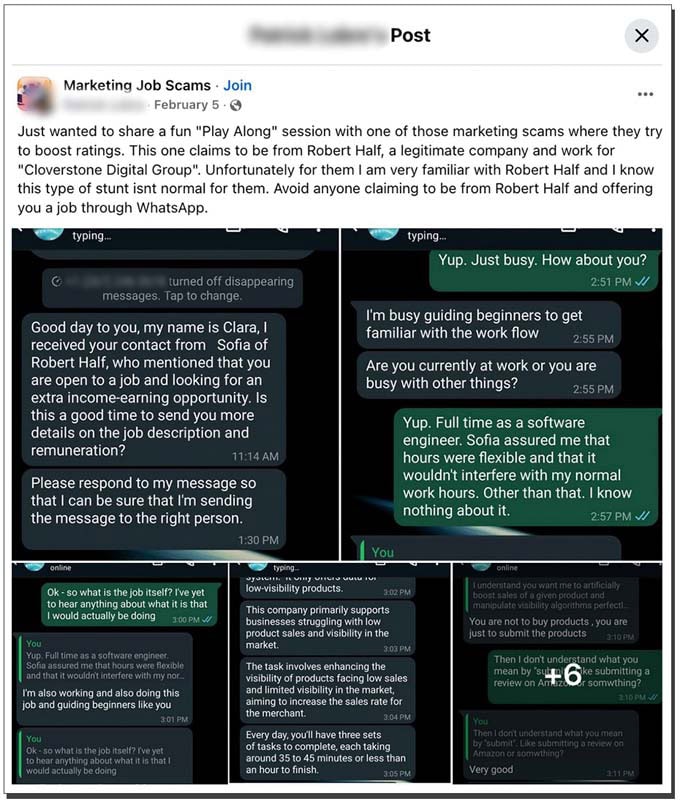

Ständiges Phishing und MFA-Lücken

Dies ist gerade angesichts der permanenten Gefahr durch Phishing wichtig, die eine umfasssende Einführung von Multi-Faktor-Authentifizierung (MFA) erfordert. Doch während 88 % der Führungskräfte der Meinung sind, dass eine phishing-resistente MFA für ihre Sicherheit entscheidend ist, sind nur 32 % von ihren Phishing-Kontrollen überzeugt.

Immerhin: 42 % der europäischen Unternehmen haben bereits FIDO2-Token für phishing-resistente MFA eingeführt. Die Hardware-Token gemäss den Standards der FIDO-Allianz (Fast IDentity Online) werden zum Beispiel als USB-Stick an einen Computer angeschlossen und bieten hohe Sicherheit, da der private Schlüssel auf dem Gerät verbleibt. Aber oft sind diese Token privilegierten Usern vorbehalten, aufgrund des Aufwands für Management (59 %), Hardwarekosten (47 %) und zusätzliche Schulungen (44 %). Zumindest wollen 52 % der Führungskräfte einen passwortlosen Zugriff einführen, rechnen jedoch mit Herausforderungen bei der Umsetzung.

70% wollen Anbieter konsolidieren – auch um Echtzeit-Transparenz zu verbessern

Überhaupt gibt es bei der Absicherung von Identitäten einige Hürden. So geben beachtliche 80 % der IT-Führungskräfte zu, dass Lösungen für Identitätssicherheit erst nachträglich in die Infrastrukturplanung hinzugefügt werden, statt von Anfang an integriert zu sein. Dies kann zu zusätzlichen Kosten, Komplexität und beeinträchtigter Transparenz führen. Um diese zu verbessern, prüfen 70 % der Teams aktiv eine Konsolidierung der Anbieter.

Zudem ist Echtzeit-Transparenz zum Verhalten von Identitäten und Geräten notwendig, damit Sicherheits- und IT-Teams fundierte Entscheidungen treffen können. Immerhin haben derzeit 53 % der Unternehmen Identitäts- und Gerätetelemetrie vollständig integriert.

«Unternehmen benötigen moderne Identitätslösungen, die Sicherheit priorisieren, ohne die Benutzerfreundlichkeit zu beeinträchtigen», resümiert Christopher Tighe, General Manager bei Cisco Schweiz. «Nur ein sicherheitsorientiertes IAM – also Identity and Access Management – im Unternehmensnetzwerk gewährleistet einen starken Identitätsschutz vor KI-Angriffen.»